La faille, dans l’informatique… C’est toujours l’humain !

Le jeudi 19 mai dernier avait lieu notre 4e p’tit déj coup de boost, sur la thématique de la sécurité informatique. Nous nous sommes réunis à la Crêperie-Café Au Nombre d’Or, à Mauron, qui a eu la gentillesse de nous ouvrir ses portes et de nous préparer un petit-déjeuner gourmand.

La thématique du jour était la sécurité informatique au quotidien.

Jean-Luc Goascoz, de la société ploërmelaise Alastar, a répondu avec simplicité et professionnalisme à toutes nos interrogations et surtout à toutes nos inquiétudes.

Présentation de la société ALASTAR

ALASTAR est une entreprise ploërmelaise spécialiste de la protection de données et de la sécurité informatique. Elle travaille pour de grands groupes nationaux, des institutions, et met aussi son expertise au service des PME et de nombreuses entreprises du secteur. Elle propose différents champs d’expertise : installations informatiques, maintenance, formations, sécurisation des infrastructures et réseaux…

Les langues n’ont pas mis longtemps à se délier. Les questions ont vite fusé, chacun y allant de son interrogation spécifique, de son expérience ou de ses inquiétudes. Un sujet en a amené un autre, et personne n’a vu le temps passé. 90 minutes à parler de sécurité informatique sans que personne ne décroche : bravo à notre expert !

Une entreprise qui veut instaurer le télétravail doit-elle tout mettre dans le cloud ?

Aujourd’hui, tout mettre dans le cloud, ou autrement dit, travailler en ligne, avec une connexion web active, est risqué. Pourquoi ? Les raisons sont nombreuses, même sans parler de piratage.

Il suffit d’un engin de chantier qui creuse au mauvais endroit, et des centaines de personnes se retrouvent sans accès à Internet pendant plusieurs jours. L’exemple donné sur le ton de la plaisanterie n’a rien d’hypothétique : Mauron a connu il y a quelques mois ce problème, ont souligné Jean-Luc Goascoz (Alastar) et Jean-Yves Gauthier (Pompéi). Il y a donc les accidents et les pannes. Pierre-Alexandre Touzé (social media manager) cite l’exemple de l’incendie d’OVH en mars 2021 qui a provoqué des pertes de données importantes à plusieurs entreprises. Christian Becker (IP3D), qui a été salarié d’ENEDIS, évoque l’impossibilité de travailler lors de pannes du serveur.

Il faut aussi prendre en compte qu’aujourd’hui, on utilise l’informatique pour déstabiliser. Les entreprises et les nations peuvent être les cibles de cyber-attaques. Jean-Luc Goascoz (Alastar) recommande toujours de penser à un plan B : alternatives manuelles, téléphoniques… « Il faut penser au pire ! » Penser au pire… C’est ce qui a été abordé ensuite, le p’tit déj « coup de boost » se transformant peu à peu en p’tit déj « coup de flip ». Heureusement, toujours dans la bonne humeur, l’échange et l’entrain !

Que faire si mon ordinateur est bloqué ? Si je ne peux plus y avoir accès ?

La vaste question du phishing est lancée. Là encore, les témoignages abondent. Sarah Bakhtous (Josso) raconte avoir entendu parler d’arnaques au chef d’entreprise : un mail venant d’un collègue invitant à cliquer sur un lien (piégé) ou un site quasiment identique — à s’y méprendre ! — à celui des Impôts.

Jean-Luc Goascoz rebondit : les pirates peuvent avoir récupéré la boîte mail d’une personne de l’entreprise ou très bien imiter les codes graphiques d’une institution.

Mais comment font-ils pour récupérer une adresse mail ? La question inquiète tout le monde. L’explication de notre intervenant ne rassure pas : la personne peut avoir cliqué sur un mauvais lien sans s’en apercevoir et donné accès à son répertoire et à son compte. « Les pirates jouent sur les failles humaines », martèle Jean-Luc Goascoz. Et les failles humaines, c’est par exemple la confiance en un collègue, qui nous conduit à cliquer sur un lien qui va nous mener à un site piraté, nous faire entrer nos identifiants, etc.

« Le phishing fonctionne quand le contexte est là », relève Benjamin Touzé (Axa Prévoyance). Si par exemple on a une commande en cours, on peut se faire piéger par un faux mail de livraison. « Ils pêchent à la dynamite ! » souligne Jean-Luc. Sur le nombre, ils tombent parfois juste…

« OK, mais on fait comment à part être super parano ? » demande Nathalie Baret-Haddad (NBH Transitions). À ce stade de la conversation, plus personne n’aurait osé ouvrir un email. Heureusement, c’est encore possible, rassurent Jean-Luc Goascoz et Stéphane Boullet (Axes & Sites)… Et on peut même aller voir le lien que nous propose l’email en question, avec deux précautions toutes simples : on passe la souris sur le lien pour voir son adresse (est-elle vraiment bien orthographiée ?) puis on copie-colle et on ouvre dans une autre fenêtre. Stéphane Boullet (Axes & Sites) confirme le conseil : il peut s’agir d’une seule lettre qui change dans l’adresse web, « pompeii » au lieu de « pompei », « axesetsite » au lieu de « axesetsites ». Le diable est dans les détails…

« Et si on a cliqué ? » demande Jean-Yves Gauthier (Pompéi). Le degré d’inquiétude des participants monte encore d’un cran à l’écoute de l’explication de Jean-Luc. Avant, on savait aussitôt qu’on avait été piraté. Maintenant, les pirates sont plus malins. Ils prennent leur temps. Ils peuvent faire disparaître les données petit à petit, par petits paquets, pour rester sous les radars de surveillance des sociétés. Cela peut durer des semaines et même des mois. Puis, un jour, la rançon tombe.

Alors, comment s’assurer de conserver toutes ses données, même en cas de piratage ? Jean-Luc pose la règle des 3 2 1 0 : 3 copies des données, 1 une sur PC, 1 sur un outil de sauvegarde en ligne, 1 sur un disque dur stocké hors du bureau et 1 hors réseau. La fréquence de sauvegarde ? Tous les jours, idéalement. Des outils gratuits existent pour le faire automatiquement, sans se fatiguer.

Et le VPN, ça sert à quoi ?

Pierrick Moreau (PM Développement) pose la question des réseaux privés chiffrés. Les VPN permettent de chiffrer les données entre le poste et l’entreprise, ce qui est utile si le serveur est ailleurs. En télétravail, de son domicile à l’entreprise, Jean-Luc Goascoz recommande de privilégier une liaison VPN. Cela garantit un niveau de sécurité supérieure, mais ça n’empêche pas le phishing ou l’installation de virus pour autant, hélas. Le conseil que donne Alastar, quand une société utilise un VPN, c’est de faire passer tous les flux par ce VPN qui, lui, contrôle les sites autorisés et ceux qui ne le sont pas.

Du VPN à la connexion hors domicile, il n’y a qu’un pas. Évidemment, on évite les wifi publics, hauts lieux de malveillance. « Et le partage de données à partir de mon smartphone ? » demande Maud Poupa (MP Écriture). Tant qu’il y a un mot de passe ET qu’il n’est pas enregistré directement sur le PC, c’est bon…

D’ailleurs, en parlant de mots de passe… Comment tous les gérer ?

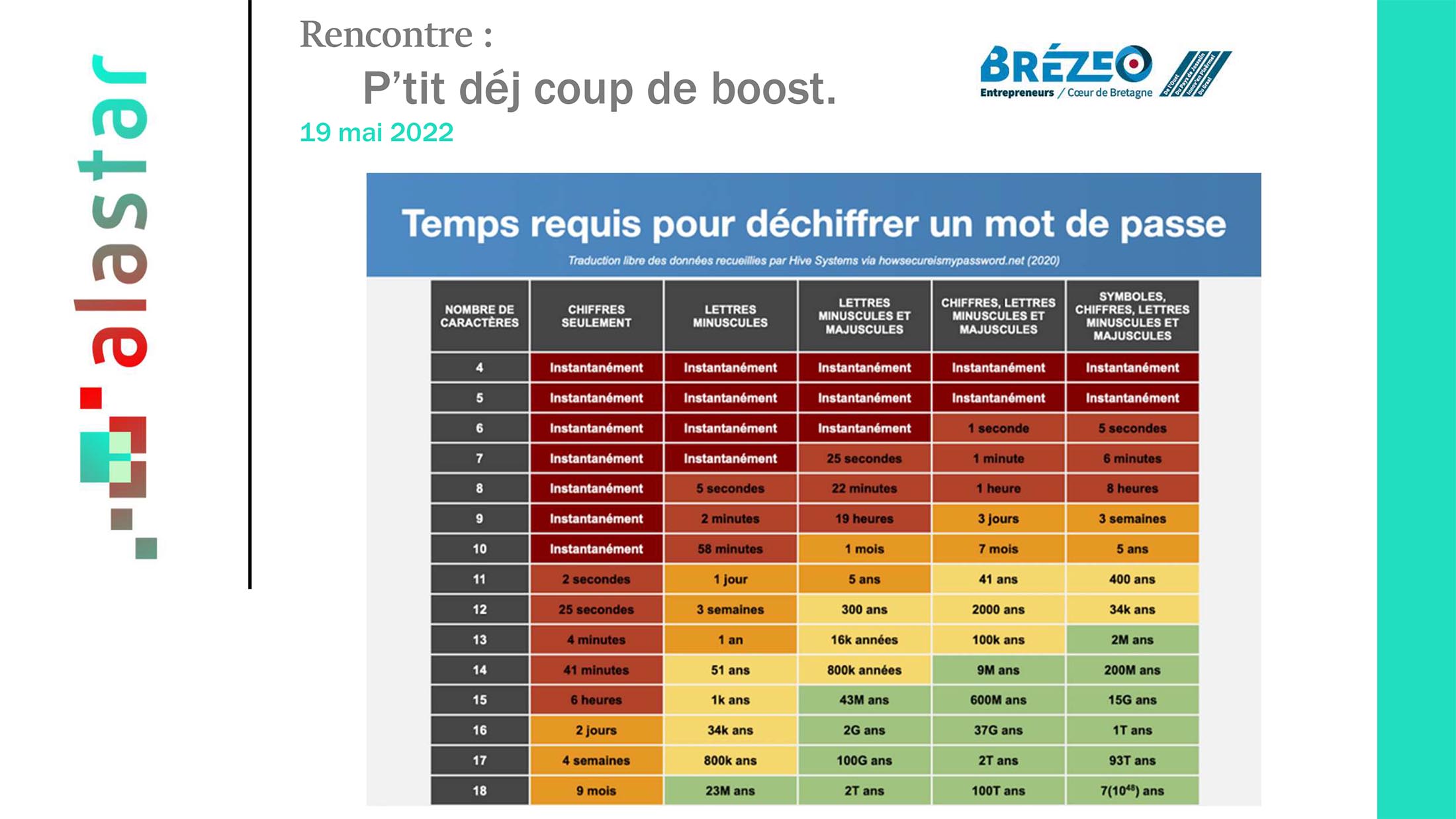

Tout le monde a ses mauvaises habitudes en matière de mots de passe : utiliser toujours le même, en avoir un facile à retenir, mais pas du tout sécurisé, les enregistrer sur le gestionnaire de mots de passe de son navigateur… « La sécurité informatique pourrait commencer par ça, souligne Jean-Luc Goascoz. Par avoir de vrais mots de passe et une solution sécurisée de gestion de ses mots de passe. » Cela fait deux choses.

Pour le vrai mot de passe, la règle est :

— 12 signes,

— Majuscule(s)

— Minuscule(s)

— Chiffre

— Symbole.

Comme on ne mettra pas le même mot de passe partout et que retenir des suites de signes sans sens n’est pas aisé, on s’appuie sur un coffre-fort numérique. La bonne nouvelle (il en faut bien !), c’est qu’il existe d’excellents outils gratuits faciles à utiliser et qu’une fois pris en main, ils vous simplifient la vie. L’outil peut même s’installer sur smartphone, avec possibilité de synchronisation. L’idéal, pour choisir son outil pour les mots de passe, est de privilégier une double authentification : un peu plus contraignant, mais beaucoup plus sécurisant. Et le mot de passe ? On le change régulièrement. Tous les trois mois, idéalement.

Parmi les logiciels gratuits ou à prix réduit, Jean-Luc Goascoz recommande Keepass, Dashlane ou Lockself.

« Si j’ai un vieil ordinateur ou un vieux disque dur qui ne fonctionne plus, que puis-je en faire ? » demande Nathalie Baret-Haddad, en évoquant la récupération possible de données, malgré, parfois, un formatage. « Et si je ne peux plus rallumer mon ordinateur ? » complète Caroline Delmas (Arcad Solutions). « On enlève le disque dur avant de le mettre à la déchetterie », préconise dans un premier temps Stéphane Boullet (Axes & Sites). « Si possible, on le formate plusieurs fois », complète Jean-Luc Goascoz (Alastar), avant de suggérer la solution par la violence : un ou plusieurs coups de perceuse. C’est radical (et en plus, ça peut défouler).

« Et vous auriez des outils et antivirus à nous conseiller ? » demande Christian Becker (IP3D Drone). Jean-Luc Goascoz cite Eset et Cylence (Blackberry Protect), parmi d’autres, invite à consulter les comparateurs en lignes et, surtout, à bien effectuer ses mises à jour. Pour les sauvegardes de données, Stéphane Boullet, qui a fait intervenir Alastar dans son entreprise, cite Levia, une société française.

La conclusion de ce p’tit déj coup de flip ? La faille, c’est l’humain. Ce sont nos mauvaises habitudes et nos fautes d’inattention. La bonne nouvelle, c’est qu’il y a des outils très smart qui peuvent nous changer la vie, des petites habitudes qui peuvent nous éloigner du viseur des pirates… et d’excellents professionnels au sein de BRÉZEO !

Merci à Jean-Luc Goascoz (Alastar) pour son professionnalisme, sa passion et ses réponses précises et concrètes à toutes nos questions.

Merci à la Crêperie-Café Au Nombre d’Or (Mauron) pour son accueil.

Merci aux participants pour leurs nombreuses questions et leur enthousiasme : Caroline Delmas (Arcad Solutions), Benjamin Touzé (Axa Prévoyance), Stéphane Boullet (Axes & Sites), Antoine Goudot (Domotik Alarm), Christian Becker (IP3D Drone), Sarah Bakhtous (Josso), Maud Poupa (MP Écriture), Nathalie Baret Haddad (NBH Transitions), Pierrick Moreau (PM Développement), Jean-Yves Gauthier (Pompéi) et Pierre-Alexandre Touzé (social media manager).

Des ressources en plus recommandées par Alastar :

Le kit de sensibilisation aux risques numériques édité par Cybermalveillance.gouv.fr